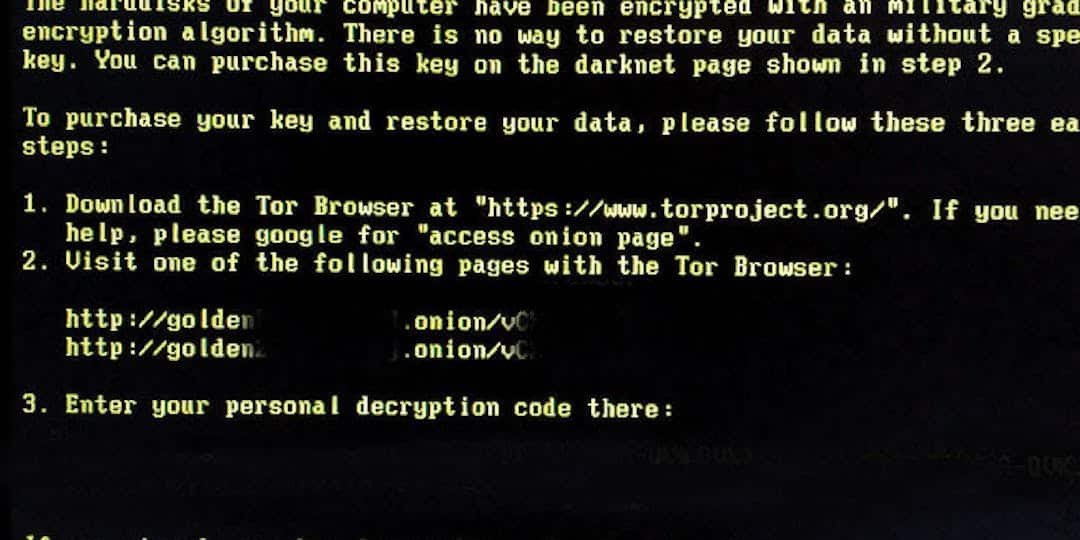

C’est une mission très sensible. Alors que les rançongiciels, ces logiciels malveillants qui chiffrent vos données pour vous extorquer une rançon, font rage, la demande pour des missions d’expertise en gestion de crise sur ce sujet se fait de plus en plus forte. Un travail sur mesure pour les anciens négociateurs du GIGN, formés à l’analyse de cette étrange relation humaine qui se noue entre le criminel et sa victime.

Un sujet que connaît parfaitement David Corona. Ancien négociateur du Groupe, resté onze ans au poste à Satory, il a été le premier gendarme à intervenir dans une affaire de rançongiciel, il y a quatre ans. "Les cybercriminels demandaient un million d’euros en bitcoin", se souvient l’ancien gendarme, qui a lancé il y a un an son entreprise de conseil en gestion de crise, In_cognita. "La négociation a duré deux mois et demi et s’est terminée par la mise à l’abri de tous les serveurs pendant qu’on les tenait en haleine. La victime n’a pas payé la rançon, on avait gagné."

"Pour les victimes, si leur système d’information s’écroule, leur entreprise s’arrête"

Mais la plupart des affaires d’extorsion informatique ne se terminent pas aussi bien. "Pour les victimes, si leur système d’information s’écroule, leur entreprise s’arrête", souligne Frédéric Rogé, l’ancien chef de la cellule nationale de négociation du GIGN, désormais également à la tête de son entreprise, Incertis. "C’est comme un enlèvement : on leur capture leurs données, c’est une pression très déstabilisante", ajoute-t-il.

Selon la nature des données volées et de l’activité, l’ampleur de la crise peut être très différente. Cette société qui avait conservé une sauvegarde de ses données pourra passer outre. Mais cette PME qui risque de voir son travail paralysé dans les mois à venir par la perte des données, que le pirate menace également de publier à tous vents sur Internet, va avoir des sueurs froides.

D’où l’intérêt, expliquent ces anciens, de recourir à des experts de la gestion de crise. "Mon rôle est de ramener de la rationalité dans cette crise intense, précise Frédéric Rogé. Les dirigeants peuvent être désorientés. Nous allons les aider à évaluer la situation et à définir une stratégie, pour qu’ils puissent se concentrer sur la remédiation [la remise en route de l’informatique] ou la communication." Même constat pour David Corona. "Nous sommes des spécialistes qui allons aider le chef d’entreprise à prendre des décisions, à ne pas faire d’erreur irrémédiable. Ces états de tension demandent une stabilité émotionnelle que possèdent les anciens du GIGN."

Une question de discrétion…

Les fichiers sont parfois mal chiffrés par les cybercriminels, ou les clés de déchiffrement sont déjà disponibles. Ainsi, en arrivant chez la victime, les négociateurs vont d’abord faire l’état des lieux des données dérobées. Avec une première règle d’or : ne jamais dire non aux cybercriminels, pour pouvoir reporter les décisions à plus tard. "Personnellement, je ne mets jamais les mains sur un clavier : c’est une question de responsabilité, de rôle – le mien est d’expliquer la stratégie – et de discrétion. Il ne faut pas que les hackeurs réalisent que j’interviens, remarque David Corona. On ne peut pas agir et négocier en même temps, il faut que chacun reste à sa place."

Concrètement, la négociation prend la forme d’un chat sécurisé ou de mails non traçables. "Ces hackers sont des gens assez câblés, à la mécanique plus froide qu’un forcené classique, relève Frédéric Rogé. L’intérêt de cette négociation, c’est de restaurer un équilibre dans le système de pression mis en place par ces cybercriminels qui tentent d’instaurer leur pouvoir sur l’entreprise." Mais la position des conseillers de victimes de rançongiciels est bien délicate. Comment assister un tiers dans un paiement directement associé à une infraction ?

"Nous déconseillons fortement le versement d’une rançon"

Au printemps dernier, une cybermagistrate s’était émue du trop grand nombre de paiements constatés en France. Une situation également déplorée par le cyberpompier de l’Etat, l’Anssi, susceptible de créer un appel d’air pour les cybercriminels. Le versement de la rançon n’est d’ailleurs pas une garantie de récupérer ses données, ni que ces dernières ne soient exploitées ailleurs. "Nous déconseillons fortement le versement d’une rançon, signale Frédéric Rogé. Notre rôle est également d’avertir fortement sur le cadre réglementaire" de la lutte contre le blanchiment d’argent sale, les entreprises qui paient une rançon s’exposant, par exemple, à d’éventuelles poursuites. "C’est un vrai dilemme, constate David Corona. Est-ce qu’on abandonne ces victimes devant la dernière ligne droite, ou les accompagne-t-on jusqu’au bout ? "

Le nouveau commandement de la Gendarmerie dans le cyberespace a fait ses premiers pas

En tentant alors de réduire le montant de la rançon payée et en conseillant la structure visée pour qu’elle se protège mieux en cas de nouvelle attaque – tout en sachant que, pour cette partie du job, d’autres intermédiaires, eux à l’étranger, sont prêts à offrir leurs services. Un questionnement qui n’est pas réservé aux intervenants privés. "Quand la victime vous l’impose, nous sommes là pour l’accompagner, sans toutefois forcément aller jusqu’au paiement", relève également un cybergendarme du Centre de lutte contre les criminalités numériques (C3N). "Cela peut nous aider à avoir des éléments, car les cybercriminels peuvent faire des erreurs."